La stratégie digitale : le futur des entreprises ?

Le comportement des consommateurs en quelques chiffres :

La société Ludosin a réalisée, en 2017, une étude sur les comportements des consommateurs :

- 89 % des consommateurs consultent les moteurs de recherche avant d’effectuer un achat.

- 70 % des consommateurs préfèrent connaître une marque via des articles plutôt que via de la publicité.

- 81 % des consommateurs font confiance au contenu des blogs.

- 61 % des consommateurs ont déjà acheté après avoir consulté un site ou un blog.

- 64 % des consommateurs s’appuient sur les réseaux sociaux avant d’acheter.

Ces chiffres démontrent que le comportement des consommateurs tend à évoluer avec l’arrivées des nouvelles technologies. Il est donc primordial pour une marque d’être sur internet et de contrôler sa e-réputation notamment. L’étude CRÉDOC 2016 nous donnent les indications suivantes sur les usages d’internet en France :

Usage d’Internet en France

- 85% des Français ont accès à Internet

- 74% y accèdent tous les jours – 95% des 18-24 ans

- En moyenne, on passe 18 heures par semaine sur Internet

- 93% ont un mobile, 65% un smartphone, 82% un ordinateur, 40% une tablette

- En moyenne, on passe 58 minutes par jour sur l’Internet mobile

- 55% des Français utilisent un navigateur, 48% téléchargent des applications

- 60% des Français ont effectué au moins un achat en ligne en 2016

- 25% utilisent Internet pour leur recherche d’emploi

- 56% sont inscrits sur au moins un réseau social

- En moyenne, on passe 1h16 par jour sur les réseaux sociaux

Pour en savoir plus : Étude CREDOC 2016

Pour commencer : votre site internet, un outil redoutable pour votre notoriété

Votre site exprime votre identité de marque, vos valeurs et donnent de multiples informations à vos consommateurs : votre professionnalisme, votre modernité, votre culture d’entreprise…

De multiples outils gratuit, des CMS, comme WordPress ou Wix vous permettront de créer des magnifiques sites internet très facilement. WordPress, CMS OpenSources, vous donnera notamment une extrême liberté de personnalisation notamment grâce à sa bibliothèque de plugin en ligne. Cela vous permettra d’ajouter facilement des fonctionnalités comme celle-ci :

- Landing Page

- Tracking et scoring de clients

- Automatisation de posts sur les réseaux sociaux

- Formulaire d’inscription à une newsletter

- Télechargement de Livres Blancs

- A/B Testing

Le Blog : le petit plus que peut vous rapporter gros

Savez-vous que 80 % des entreprises présentes sur le Web n’ont pas de blog ?

Communiquer sur vos offres n’aura aucun intérêt. L’objectif d’un blog est d’enrichir vos prospects.

Rebondissez sur l’actualité, tentez d’offrir un début de solutions aux problèmes de vos prospects, donnez leur du contenu intéressant qui leur apprendra des choses (comme « tout comprendre sur le DPO » 😉 )

Cela permettra d’engager vos prospects et d’une manière plus poussée les fera adhérer à votre culture.

L’inbound marketing, le fait d’attirer votre prospect grâce à du contenu intéressant non dépendant de votre offre vous permettra de transformer de simples prospects/visiteurs de site en clients fidèles.

Aujourd’hui, les sites internet nous permettent de récolter les adresses mails de nos prospects via le formulaire de contact ou le téléchargement de livre blanc. N’oubliez pas de respecter le RGPD et d’informer de manière explicite vos visiteurs.

RGPD : Peut-on continuer l’email marketing ?

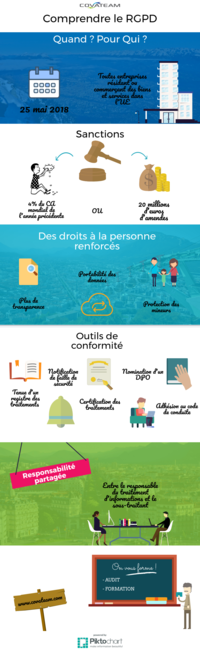

Comme vous le savez, le RGPD est pour bientôt.

Une question qui nous est souvent demandée concerne l’utilisation d’email marketing.

- Peut-on continuer à envoyer des mails marketing à notre base de données clients/prospect ?

- Quelles sont les démarches à suivre pour être en conformité ?

RGPD et le web marketing

Quelles sont les étapes à suivre pour continuer mon web marketing ?

- Effectuez un audit de votre base de données actuelle : Comment les avez-vous eu ? Avez-vous leur consentement ? Disposez-vous d’un historique ?

- Vérifiez et rendez publiques vos pratiques de collectes et d’usage de données : Explicitez vos pratiques. Indiquez comment et pourquoi les données sont collectées et qui sera amené à les utiliser.

- Demander de manière clair que vous souhaitez collecter les données de votre prospect : En cas de consentement ambigüe, vous devrez renouveler votre demande d’autorisation de manière formelle.

- Permettez, de manière simple, aux propriétaires des données de faire une demande pour se désinscrire et/ou les récupérer leurs données.

Dois-je modifier le désabonnement avec le RGPD ?

Le processus de désabonnement sous RGPD/GDPR doit être clair, simple et sans ambiguïté. Il est nécessaire d’inclure un lien de désabonnement visible dans chaque email marketing. Afin d’être le plus précis possible, vous pouvez laissez des possibilités à votre contact. Par exemple :

- Je souhaite continuer à recevoir des informations de la part de XXX.

- J’accepte que XXX collecte mes données personnelles et les utilise

- Se désabonner de cette communication marketing

- Se désabonner de toutes vos communications

Cela vous permettra d’avoir un consentement simple, clair et sans ambiguïté.

N’oubliez pas de mettre en place un DPO pour vous assurer d’être en conformité.

Notre juriste spécialisé en protection des données personnelles vous accompagne dans votre mise en conformité RGPD.

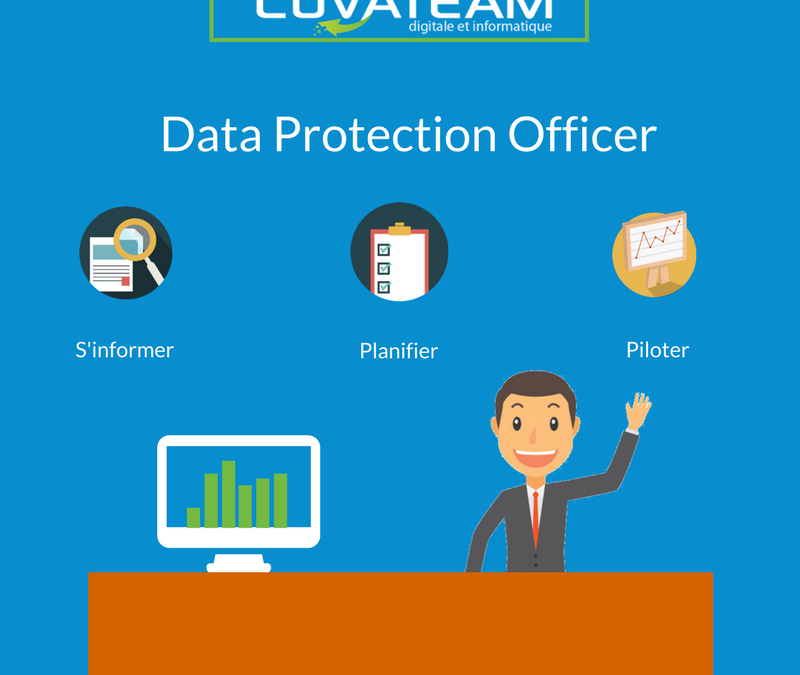

Tout comprendre sur le DPO

Un des points clés du RGPD est la nomination d’un DPO.

Mais qu’est-ce c’est qu’un DPO ?

DPO signifie Data Protection Officer.

Il s’agit de la personne en charge de la protection des données personnelles et du respect de la réglementation du RGPD au sein d’une organisation. Il devra mettre en place des actions afin de répondre aux critères imposés par le RGPD

Testez vos connaissance RGPD grace à notre quiz.

Qui doit nominer un DPO ?

Toutes entreprises, associations ou instances publiques qui utilisent ou collectent des données de citoyens européen.

Quelles sont les missions du DPO ?

Le DPO apparaît comme un réel « chef d’orchestre » pour l’organisation.

source : Icone character : Design by Freepik

source : Icone character : Design by Freepik

Il lui appartient de :

- S’informer sur les nouvelles obligations et les conséquences,

- Réaliser l’inventaire,

- Concevoir des actions de sensibilisation

- Piloter en continu la conformité.

Le DPO représente un élément de coordination interne et externe.

Il sera un pilier de l’organisation quant à la protection des données.

Vous souhaitez vous faire accompagner sur le RGPD : contactez-nous

Améliorer la sécurité de son système d’information

La donnée au cœur des entreprises

La protection des données est devenue l’un des objectifs principaux des l’entreprises.

Que ce soit des données internes ou externes, une surveillance importante est recommandée aux entreprises. Une perte ou fuite d’informations, ou de mauvaises informations, pourraient entrainer une baisse d’activité et de réputation pour l’entreprise.

Un hacking entrainant l’indisponibilité de site e-commerce, des fuites d’informations confidentielles non volontaire, voilà des exemples qui sont déjà arrivés et qui peuvent avoir des conséquences lourdes pour une entreprise.

Deux raisons principales existent :

- La défaillance technique : mauvais système de sécurité des données

- L’erreur humaine

Voici 4 conseils pour vous assurer de la sécurité de votre systèmes d’information :

-

Sensibiliser vos collaborateurs de l’entreprise

Comme dit précédemment, 84% des fuites ou pertes d’informations est dues à l’erreur humaine. C’est pourquoi il est impératif de former vos collaborateurs aux enjeux que représentent ces informations.

- Sécuriser l’accès à votre réseau

Afin d’éviter toutes tentatives de hacking, il est préférable de sécuriser son réseau interne afin de mettre des barrières supplémentaires aux individus malveillants.

- Sauvegarder vos données

Essentielle me vous direz ! Et bien oui. La sauvegarde de vos données est primordiale. On est jamais à l’abri d’une erreur ou d’un incident. Différentes solutions existent : Vous pouvez sauvegarder vos données sur des disques physiques (serveur interne) qui vous appartiennent ou encore opter pour des services en Cloud. Les deux options sont bien et même complémentaires. Certaines entreprises optent pour les deux afin d’avoir de multiples copies de leur données à diverses endroits.

- Surveiller les points faibles de votre SI de façon continue

Comme en marketing, nous allons vous conseiller d’effectuer une veille des points faibles de votre DSI. Pour réagir, voir anticiper, des problèmes de sécurité. Ce qui va être nécessaire pour vous assurer d’avoir un système d’information sécurisé.

Le travail collaboratif, un nouvel enjeux pour l’entreprise

Bons nombres d’entreprises et notamment les grandes et moyennes entreprises, travaillent de manière parcellisé. Chaque collaborateur à une tâche/fonction donnée, la transmission d’information est difficile et prends du temps.

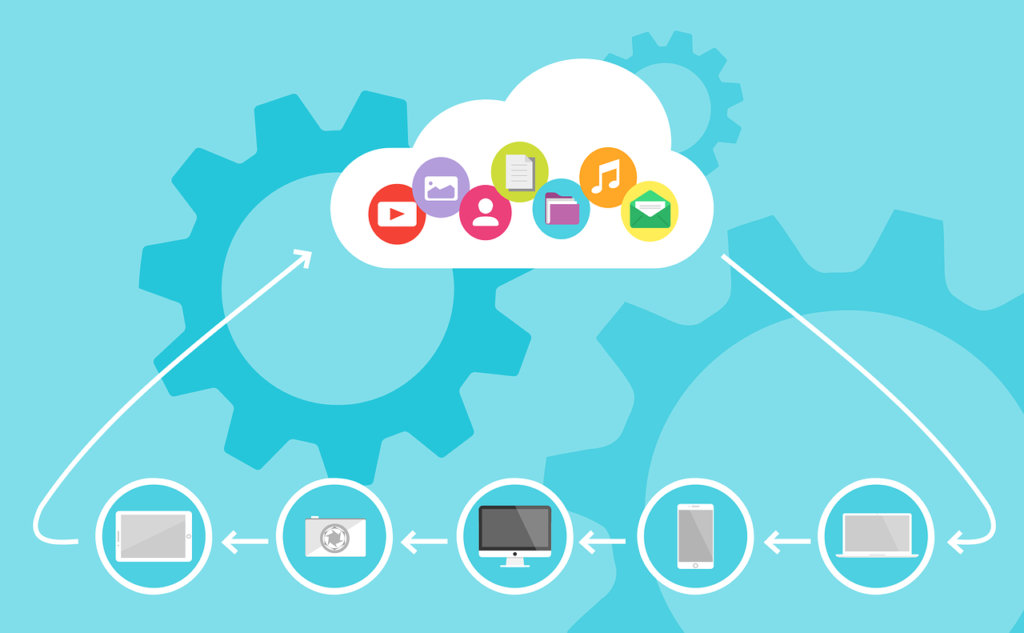

Grâce au développement du Cloud computing, de nouvelle méthode de travailles ont émergées comme le travail collaboratif.

Qu’est-ce que le travail Collaboratif ?

On entend par travail collaboratif une méthode de travail qui va permettre de centraliser des données afin que chaque employés y ai accès de manière rapide et plus facile. Bien sûr d’autres méthodes sont aussi collaboratives, les starts-up l’ont adopté de manière naturel. Comme la dit l’adage : « seul on va plus vite, ensemble on va plus loin ». C’est là qu’est l’intérêt du travail collaboratif.

L’objectif pour l’organisation sera de gagner du temps grâce à des processus automatiques de transmission de données, des plannings partagés ou encore des outils bureautiques en mode SaaS.

Quel outils sont disponibles pour les entreprises ?

De multiples outils existent, les concurrents majeurs dans ce domaine seront Microsoft Office 365 et Google avec ces différents services cloud (Google docs, Drive, ….)

Chez COVATEAM, nous croyons que Microsoft Office 365 est une solution performante pour les entreprises.

Office 365 propose un nombre d’outils conséquents qui ont tous une utilité pour l’entreprise.

Cette offre comprend :

- Outlook, votre messagerie professionnel dédiée

- Le pack Office (Word, Excel, Power Point, One note)

- Sharepoint, un espace de stockage cloud

- Teams, votre messagerie instantanée pour tchatter avec vos collègues

- Yammer, le réseau social de votre entreprise

- Sway, pour créer des présentations dynamique sous forme de One page

- Planner, votre outils de gestions de tâches

Bien sûr, Office 365 offre un espace de travail privé pour vous et un espace collaboratif.

Par exemple, Sharepoint est votre espace de stockage en ligne personnel mais vous pouvez développer un espace de stockage collaboratif ou différentes personnes pourront déposer ou consulter des fichiers.

Pour finir, ces outils sont disponible sur ordinateur, tablette et mobile via un navigateur ainsi que certaine sous forme d’application mobile téléchargeable dans les stores.

Rappelons le, l’objectif est de travailler de manière plus rapide et efficace.

Nos consultants en nouvelles technologies vous accompagnent dans votre transformation numérique.

Qu’est ce que le Cloud ?

Le cloud computing est une infrastructure dans laquelle la puissance de calcul et le stockage sont gérés par des serveurs distants auxquels les usagers se connectent via une liaison Internet sécurisée. Tout objet ayant une connexion à internet (de l’ordinateur à la montre connecté) peut envoyer et recevoir des données sur le serveur du cloud.

Pour le grand public, le cloud computing se matérialise par les services de stockage et de partage de données numériques comme, Dropbox, OneDrive, iCloud. L’avantage du cloud computing, vous pouvez consulter vos fichiers n’importe où, n’importe quand.

Les bénéfices du Cloud pour l’entreprise :

Pour aller plus loin :

Selon le cabinet Forrester, il devrait représenter un marché mondial de 15,9 milliards de dollars en 2017 et le chiffre devrait croître de 10,3% en moyenne par an pour atteindre 26 milliards de dollars en 2022.

Le cloud privé consiste à optimiser les ressources informatiques internes et à faciliter l’accès aux applications en faisant appel aux technologies digitales. Il peut être construit sur un site interne ou hébergé chez un hébergeur informatique qui pourra faire de l’infogérance. L’objectif est de garder le contrôle sur des applications métiers ou des données sensibles et donc de limiter au maximum les fuites.

Source : Forrester; Futurascience

Vous êtes à la recherche d’expert en informatique sur Grenoble, Chambéry, Annecy, Valence, COVATEAM est là pour répondre à vos problématiques liées à votre système d’information.

Les enjeux de la cybersécurité

Transformation digitale et cybersécurité

La transformation digitale modifie profondément le fonctionnement des entreprises. D’après une étude Deloitte, la transformation digitale est l’un des 3 enjeux prioritaires pour 58% des entreprises.

Les exemples de cyberattaques en lien avec la transformation digitale sont nombreux : Le développement de l’Internet des Objets crée de nouvelles problématiques de sécurité.

Dans le domaine de la voiture connectée, par exemple, des hackers ont démontré qu’il était possible d’infiltrer le système de ces véhicules par simple SMS.

Dans le secteur du retail, plusieurs distributeurs ont été victimes de vols de données clients, opérés à partir d’appareils situés sur les points de vente. Les distributeurs doivent se préparer à ce type de cyberattaque (le big data restant secteur économique toujours en croissance) en sécurisant leurs bases de données, mais aussi celles de leurs fournisseurs.

Une méthode existe pour sécurisé ses systèmes : secure by design.

Dès la conception et les premières étapes de mise en œuvre d’un nouveau service (application, plateforme, Cloud….) les modèles et Framework utilisés ainsi que l’architecture proposée doivent minimiser les impacts et réduire la possibilité de réaliser des actions malveillantes. Les entreprises peuvent migrer vers le « secure by design » en trois étapes :

- En créant des environnements virtualisés et sécurisés.

- Anticiper les situations à risques

- En créant dès la conception les plans de reprise d’activité, suite à différents scénarios d’attaque.

Certaines attestations et certifications existent comme SOC2, PCIDSS, ISAE402 et ISO2700X qui permettent de se prémunir contre d’éventuelles failles sécurité.

Réglementation et cybersécurité

La loi prévoit de lourdes peine en cas de cyberattaque : un pirate risque entre 1 250 euros à 25 000 euros d’amendes et jusque 3 ans d’emprisonnement.

La question de la cybersécurité soulève par la même occasion celle de la protection des données. Le 25 Mai 2018, toutes les entreprises, administrations, collectivités locales et associations qui collectent, traitent et stockent les données personnelles de citoyen européen dont les propriétaires peuvent être identifiés directement ou indirectement devront se conformer au General Data Protection Regulation (GDPR). Une mise en conformité est obligatoire pour évité des sanctions de la part du CNIL.

Vous pouvez retrouver toutes les informations concernant le RGPD dans cette infographie et sur notre article : Qu’est-ce que le RGPD ?

sources : https://www2.deloitte.com/fr/fr/pages/risque-compliance-et-controle-interne/articles/les-grands-enjeux-de-la-cybersecurite.html

Pourquoi établir une stratégie digitale ?

Pourquoi établir une stratégie digitale ?

Nous sommes aujourd’hui dans un univers de plus en plus connecté : internet, smartphone, smart TV…Le monde évolue et les méthodes de communication aussi. Facebook, Instagram, Snapchat ou linkedIn sont des réseaux sociaux incontournable dont vous avez forcément entendu parler. Une étude menée par CREDOC nous montre l’importante utilisation d’internet et des réseaux sociaux :

- 3,81 milliards d’internautes, soit 51% de la population mondiale (avril 2017).

- 2,91 milliards d’inscrits sur les réseaux sociaux, soit 39% de la population mondiale.

En France, l’usage d’internet et des réseaux sociaux est aussi très marqué :

- En moyenne, on passe 18 heures par semaine sur Internet

- 60% des Français ont effectué au moins un achat en ligne en 2016

- 25% utilisent Internet pour leur recherche d’emploi

- 56% sont inscrits sur au moins un réseau social

- En moyenne, on passe 1h16 par jour sur les réseaux sociaux

Internet et les réseaux sociaux sont donc aujourd’hui incontournables que ce soit à titre privé ou professionnel.

Quel intérêt pour les entreprises ?

Il est primordial pour une entreprise d’être présente sur la toile et notamment sur les réseaux sociaux. Outre des fins publicitaires ou commerciales, il est intéressant de faire ce que l’on appelle de l’Inbound Marketing.

L’Inbound marketing consiste à attirer les internautes grâce aux partages de contenus attrayants et de qualité. L’Inbound marketing et notamment l’utilisation des réseaux sociaux ont déjà montré leur efficacité. Beaucoup d’entreprises utilisent les réseaux sociaux pour créer une valeur ajoutée et donc développer leur image de marque. Le principal avantage de cette nouvelle stratégie digitale va être de renforcer la relation avec vos clients. Plus à l’écoute, vos clients apprécieront les démarches de qualité non orientée sur le business. Pour certaines entreprises déjà fortement présentes sur les réseaux, un tout autre défi s’ouvre à eux : La co-création.

Qu’est-ce que la co-création ?

La co-création consiste à ce qu’une marque développe des produits ou services en collaboration avec sa clientèle. C’est une étape qui va au-delà de la simple utilisation des réseaux sociaux.

Par exemple, Danone, grâce à sa campagne « Danone et vous », a fait participer sa clientèle pour la commercialisation de leur prochain produit. leur campagne : « Votez pour la prochaine Danette » leur a permis de vendre des produits dont ils sont sûrs que ce produit sera parmi les plus vendus étant donné que ce sont les clients eux-mêmes qui l’ont choisi. La co-création est une consécration pour l’entreprise. Dès cet instant, ce sont vos clients qui travailleront pour vous et qui feront évoluer votre entreprise.

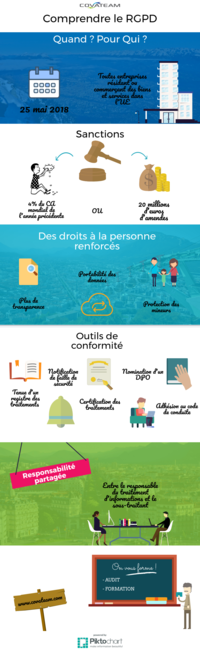

Qu’est-ce que le RGPD ?

Le Règlement à la Protection des Données, c’est quoi ?

Avez-vous surement déjà entendu parler du RGPD ou Règlement Général sur la protection des données ? Vous n’avez pas tout compris sur ce sujet ? Et vous vous demandez quel impact aura le RGPD sur votre entreprise ? On vous explique tout.

Après quatre années de négociations législatives, le RGPD a été adopté par le Parlement européen le 14 avril 2016. Ses dispositions seront applicables dans l’ensemble des 28 Etats membres de l’Union européenne à compter du 25 mai 2018.

Voici quelques point clés du RGPD :

- Un règlement unique : les lois nationales sur la protections de données laisseront places à un règlement unique.

- Les citoyens auront un plus grand contrôle : Les requêtes d’acceptation pré-rempli ne s’appliqueront plus.

- Le droit à l’effacement : Chaque personne aura le droit de demander à ce que ces données soient effacées dans les meilleures délais.

- Le droit à la portabilité des données personnelles : il permet aux personnes de récupérer une partie de leurs données dans un format ouvert et lisible. Elles peuvent ainsi les stocker ou les transmettre, ou les réutiliser à des fins personnelles.

- Profilage : toute personne a le droit de ne pas faire l’objet de traitement automatisé, produisant des effets juridiques la concernant ou l’affectant de manière significative de façon similaire.

- Principes de « protection des données dès la conception » et de « sécurité par défaut »

- Des notifications en cas de fuite de données : les entreprises et les organismes seront tenus de le notifier dès que possible l’autorité nationale de protection en cas de violations graves de données.

- La nomination obligatoire d’un délégué à la protection des données

- Des sanctions plus importantes : jusqu’à 4 % du chiffre d’affaires mondial annuel d’une entreprise ou 20 millions d’euros en cas de non respect du règlement.

- L’élaboration de codes de conduite destinés à contribuer à la bonne application du présent règlement est encouragée.

Quels impacts sur votre entreprise ?

- La nomination obligatoire d’un délégué à la protection des données

- Une formation des collaborateurs

- Tenir un registre des traitements des données, un consentement explicite et la preuve

- Se préparer à la possibilité d’une fuite de données

- De lourdes sanctions s’appliqueront en cas de non-respect du règlement

Qui est concerné ?

Ce règlement s’applique à toute structure ayant un établissement dans l’Union européenne ou bien proposant une offre à des personnes qui se trouvent dans l’Union européenne. Aucun critère de taille d’entreprise ou de secteur d’activité n’est défini.

Vous ne savez pas comment aborder le RGPD ?

Nous vous proposons un diagnostic qui vous permettra de lancer sereinement votre mise en conformité.

Objectifs :

- Mieux comprendre le contexte,

- les actions à mener,

- Estimer et dimensionner le plan d’actions.

200 collectivités et entreprises de la région ont déjà participé à une sensibilisation RGPD par nos équipes

Contactez-nous

Avantages d’un responsable informatique à temps partagé

Les avantages d’un responsable informatique à temps partagé

Aligner le système d'information sur les enjeux métiers

- Disposer de compétences pointues pour piloter l’informatique

- Identifier de nouveaux usages et gains associés

- Lancer de nouveaux projets

- Détecter les dysfonctionnements actuels, exploiter l’informatique au quotidien

Optimiser les temps et coûts de chacun

- Décharger les collaborateurs qui font actuellement ces tâches en plus de leur travail

- Réutiliser ce temps gagné vers plus de valeur ajoutée métier pour l’entreprise

- Maintien des compétences

Optimiser les coûts informatiques

- Disposer de compétences calibrées en fonction du type de besoin

- Pouvoir ajuster les coûts en fonction des besoins réels de charge de travail qui peuvent varier

- Ne plus avoir à gérer les coûts liés à l’évolution des compétences des collaborateurs

- Construire ensemble un plan de réduction des coûts par adoption d’outils innovants et adaptés

Avoir une informatique fiable, flexible et sécurisée

- Avoir une informatique modulable et évolutive en fonction des besoins

- Disposer de solutions de mobilité pour l’accès aux outils métier

- Sécuriser les données et l’accès aux données

- S’appuyer sur un support utilisateur de qualité

- S’assurer de la satisfaction des utilisateurs et des clients

La transformation digitale et informatique en 5 points

La Transformation digitale et informatique en 5 points

C’est quoi la transformation digitale et informatique ?

On peut estimer que c’est un grand fourre-tout dans lequel on peut imaginer plein de définitions, mais qui dans tous les cas ne montre qu’une faible partie de ce qui est visible. Reste donc à identifier la face immergée de l’iceberg, ce qui va donner du sens aux futurs projets

Pourquoi en quelques chiffres, les attentes des consommateurs et des utilisateurs changent:

- 80%

80% des personnes affirment que les technologies de nouvelle génération (communications mobiles, réseaux sociaux, Cloud, Big Data) apporteront un avantage concurrentiel à leur entreprise: – Amélioration de l’expérience client – réalisation de nouveaux produits et services – amélioration de l’efficacité

- 67%

67% des personnes pensent qu’utiliser des services Cloud Augmente l’AGILITE et la SECURITE

- 80%

80 % des personnes pensent que les compétences de leur propre Entreprise auront du mal à suivre le rythme de l’innovation Informatique d’ici 1 à 2 ans

- 84%

84% des personnes pensent que les directions devront demain fournir des services « à la demande »

Vision stratégique de l'entreprise

- Savoir expliquer la vision stratégique de l’entreprise

- Etablir sa veille concurrentielle et mettre en place de nouveaux usages

- Exalter l’agilité intellectuelle pour adapter régulièrement son business modèle

- Rendre agile son organisation qui doit s’adapter et changer de plus en plus souvent.

- Mettre en place ses indicateur de mesure

- Aligner le système d’information sur différents enjeux

Business et visibilité

- Etre proche de ses clients qui sont au cœur des préoccupations de l’entreprise

- Comprendre les besoins, attentes, évolutions de ses clients

- Rendre visible son entreprise sur de nouveaux et multiples canaux (web, collaboratif…)

- Donner du sens aux collaborateurs et les impliquer dans ces nouveaux usages

- Communiquer en interne, montrer que l’on évolue

- Valoriser son savoir faire avec de bons outils de communication

S'organiser et se connecter

- Savoir s’adapter et être agile dans son organisation

- Répondre au besoin de mobilité des collaborateurs et des clients

- Intégrer l’hyper connexion des clients et collaborateurs

Avoir de bons outils techniques

- Utiliser des technologies innovantes et éprouvées

- Savoir utiliser le Cloud pour de nouveaux usages

- Maintenir ou renforcer la sécurité des accès et des données

- Aligner les outils technologiques sur les besoins métiers

Gestion du changement et satisfaction

- Comprendre les attentes des clients et collaborateurs: « l’expérience utilisateur »

- Accompagner les utilisateurs dans l’évolution des usages et des outils

- Faciliter l’adoption de nouveaux usages

- Mesurer la satisfaction des clients et des collaborateurs

Externalisation du SI – Mythe ou réalité ? épisode 2

Externalisation du SI – Mythe ou réalité ? épisode 2/7

Les types d’externalisation (série 2/7)

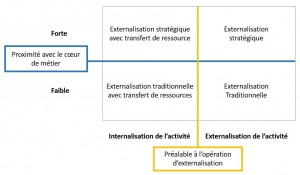

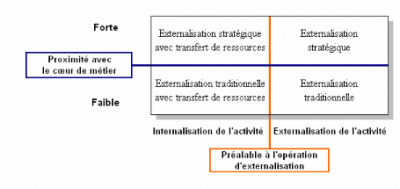

Pour faire suite à l’article précédent « Un peu d’histoire et cœur de métier », nous allons nous intéresser aux types d’externalisations. Il en existe plusieurs formes :

- L’externalisation dite « traditionnelle », qui correspond à l’entreprise confiant durablement le management d’une activité peu sensible à un prestataire

- L’externalisation traditionnelle citée précédemment avec le transfert de ressources telles que le personnel et les équipements. la société souhaitant se concentrer principalement sur son cœur de métier.

Source : Barthélemy Jérôme, Stratégie d’Externalisation

- L’externalisation dite « stratégique » car l’entreprise utilisatrice confie durablement le management d’activité sensible à un prestataire. Ce type de prestation semble assez rare et relativement récente. Le cas, pour n’en cité qu’un, le système d’information de Microsoft vers Infosys est un bon exemple. Une ESN qui gère cette activité du géant américain, c’est tout un symbole. L’opération a eu lieu en 2010 et concerne plus de 450 sites dans une centaine de pays

- L’externalisation stratégique citée ci-dessus, avec le transfert de ressources dont l’activité sensible est confiée à un fournisseur extérieur. L’exemple le plus marquant reste celui, en 2004, d’une partie du personnel informaticiens de Schneider Electric vers Capgemini.

Comme on peut le voir sur les différents exemples, l’externalisation d’une activité, en particulier de l’informatique, est quelque chose de courant. Avant d’aborder le sujet particulier du Cloud – pour rappel est aussi une forme d’externalisation – il serait intéressant de lister les formes de motivations qui poussent les entreprises à franchir le pas. Elles seront abordées dans la prochaine série titré « Les objectifs de l’externalisation ».

Fabrice SAINT-ALBIN (Consultant chez Covateam)

Pour approfondir le sujet :

http://www.itrmanager.com/articles/103841/microsoft-externalise-son-informatique-infosys.html

http://www.silicon.fr/schneider-relance-consultations-infogerance-systemes-information-93454.html

https://www.cairn.info/revue-francaise-de-gestion-2004-4-page-9.htm

Externalisation du SI – Mythe ou réalité ? épisode 1

Externalisation du SI – Mythe ou réalité ? épisode 1/7

Un peu d’histoire et le « cœur de métier » (Episode 1)

« Vous ne possédez pas de centrale électrique pour répondre à vos besoins en matière d’électricité. Pourquoi posséder des équipements informatiques pour répondre à vos besoins en matière informatique ? » (Citation de Martin Marietta d’Information System Group en 1991 dans la revue ComputerWorld)

En juin 1998, le Cigref publiait un rapport contenant une liste des 10 messages forts adressés aux directions des systèmes d’information. L’un d’entre eux concernait directement l’externalisation de l’informatique appelée « infogérance » ou « facilities management ». Il est repris in extenso ci-dessous :

« L’externalisation de fonctions de l’entreprise constitue une alternative qui doit être discutée à période régulière, y compris pour l’informatique. Dans ce dernier cas, dit « infogérance », ces discussions doivent se faire avec les directeurs des systèmes d’information. Dans la mesure où une étude suffisante, en particulier quant au choix du domaine à externaliser, a été menée, la décision d’externaliser est à acte normal de gestion d’entreprise. Les nombreux exemples étudiés par le groupe de travail et les annonces faites régulièrement par les entreprises françaises montrent que ces derniers adoptent progressivement une attitude vis-à-vis de l’infogérance plus proche de leurs consœurs anglo-saxonnes que dans le passé ». (Citation du Cigref par Barthélemy J. sous le titre « Infogérance, dix messages forts pour les directions générales », 1998)

Pourtant quelques années plus tôt, le 27 janvier 1995, 01Informatique titrait : « Le Facilities Management : une sous-traitance qui dérange ». Une enquête par la Sofres et la Sligos sur un échantillon de 120 entreprises industrielles françaises corroborait ce titre-choc. Ainsi, sur cette courte période de 1995 à 1998, soit 4 ans, la notion d’externalisation de l’informatique qui « dérangeait » est passée au stade « d’acte normal de gestion d’entreprise« . Ainsi, nous constatons un parallèle étonnant avec le sentiment que peuvent ressentir, à tort ou à raison, certains dirigeants au sujet du Cloud Computing. Pourtant, le but de l’externalisation au sens large, n’est-il pas justement de permettre aux entreprises de concentrer leurs ressources financières et managériales sur les activités créatrices de valeur : le cœur de métier ? La grande difficulté pour tout dirigeant est de définir précisément « son cœur de métier » car il n’est pas rare que ce dernier repose parfois sur une succession d’activité dont le cœur ne peut se définir de manière complètement isolée. De plus, il n’y a pas forcément de lien direct entre le type d’activité et le cœur de métier. Comme exemple, la société Cisco* dont l’activité principale est la vente d’équipements réseaux orientés « sécurité » considère son cœur de métier « sa capacité à repérer et à racheter les start-ups les plus prometteuses ». (Barthélemy J., « Stratégies d’externalisation », 3ème édition, Dunod, 2007. P97)

Tapez « Cisco » dans Google Actualités, vous serez surpris par cette succession de rachats de jeunes entreprises, et ce, à plusieurs millions de dollars chacun. Le dernier en date, l’acquisition de CliQr, une start-up qui développe une plateforme pour déployer des applications dans des environnements Cloud, pour 260 M$. Ainsi, envisager d’externaliser une partie de son informatique, c’est d’abord tenter de répondre à la question « Quel est le cœur de métier de mon entreprise ? Indéniablement, Cisco connait le sien…

Fabrice SAINT-ALBIN (Consultant chez Covateam)

Pour approfondir le sujet :

Pensez à votre veille juridique technologique

Pensez à votre veille juridique technologique

Si on vous dit « Fichiers des Écritures Comptables » (FEC) à l’attention de l’administration fiscale ou encore si on vous parle de la loi n° 78-17 du 6 janvier 1978 relative à l’informatique, aux fichiers et aux libertés…, est-ce que vous en comprenez le sens et ses impacts ? Pour la plupart des dirigeants d’entreprises de PME, la réponse est tout simplement non ! Pourtant, les FEC et, entre autres, cette loi, touchent directement cet actif immatériel : le système d’information !

Cela peut se comprendre lorsque l’on sait que de nombreuses PME ne sont pas encore assez structurées pour prendre connaissance des problématiques de veille juridique technologique dont les conséquences peuvent être lourdes financièrement. Pour exemple, dès 2017, l’accord européen sur la protection des données rentrera en vigueur. Un accord qui peut couter jusqu’à 4% du chiffre d’affaire en cas d’infraction (art. 79). Il est possible que cela ne concerne pas votre PME, mais comment le vérifier si vous n’assurez pas votre veille sur le sujet ?

A défaut d’assurer sa veille sur des sujets touchants de près ou de loin à son système d’information car ce n’est pas votre cœur de métier ou bien vous n’avez pas la ressource nécessaire pour l’assurer en interne, il peut être utile de la faire faire par un spécialiste. Ce dernier doit avoir non seulement des compétences dans le domaine juridique mais aussi dans le domaine technologique. L’objectif sera d’assurer la pérennité de l’optimisation de son organisation informatique dans son ensemble.

Pour en savoir plus :

http://www.economie.gouv.fr/dgfip/outil-test-des-fichiers-des-ecritures-comptables-fec

http://www.cnil.fr/documentation/textes-fondateurs/loi78-17/

Fabrice Saint-Albin, Consultant DSI COVATEAM

Le système d’information – c’est quoi ? Partie 3/3

Le système d’information – c’est quoi ? Partie 3/3

Le SI produit de la valeur pour l’entreprise Partie 3/3

Dans la continuité des deux articles précédents, à savoir « La définition du système d’information (SI) » et « L’intérêt de la mesure de cet actif immatériel », nous pouvons affirmer sans nous tromper qu’il est un élément de différenciation concurrentiel.

Dans les opérations de fusion-acquisitions, par exemple, un audit du système d’information est systématiquement effectué au même titre que tous les autres éléments de l’actif de l’entreprise objet de la vente. Un SI bien géré et maîtrisé accroit la valeur de l’entreprise lors du rachat. A l’inverse, un SI mal maîtrisé, souffrant de problèmes de fonctionnement ou présentant des risques (obsolescence des technologies utilisées, difficultés d’évolution, dépendance vis à vis d’un petit nombre de personnes internes ou externes…) diminue la valeur de l’entreprise et peut même conduire à remettre en cause la décision d’achat.

La contribution du SI à la création de valeur dépend bien évidemment du contexte de l’entreprise. Elle sera différente si l’entreprise est en croissance ou bien dans une phase de rationalisation de ses activités. Cependant, il ne faudrait pas non plus surévaluer un SI en fonction des dépenses qui lui seraient allouées. La société Deloitte, un des leaders mondiaux de l’audit, rappelle dans une de ses brochures publicitaires à propos de la gouvernance du SI (stratégie et pilotage) « Le Harvard Business Review estime que la valeur du SI est largement surestimée et que les sociétés qui dépenses le plus dans l’informatique obtiennent rarement les meilleurs résultats« .

Il y a donc un point d’équilibre à rechercher, et ce, continuellement afin de ne pas dépasser les budgets alloués ou au contraire de ne pas être trop en deçà des besoins nécessaires à la bonne marche de l’entreprise. Des outils, tel que le « Modèle d’analyse et de benchmarking des coûts informatiques » du Cigref peut être une des voies à emprunter pour contrôler efficacement ses coûts informatiques, et par ricochet mieux « chiffrer » la valeur globale de son SI.

Fabrice SAINT-ALBIN de Covateam

Pour approfondir le sujet :

http://www.directeurinformatique.com/2012/08/le-si-un-des-actifs-majeurs-de-lentreprise/

http://www.cigref.fr/le-modele-danalyse-et-de-benchmarking-des-couts-informatiques-du-cigref

Le système d’information – c’est quoi ? Partie 2/3

Le système d’information – c’est quoi ? Partie 2/3

Voici la deuxième partie de nos 3 articles sur « ce qu’est le système d’information » dans une entreprise.

L’intérêt de la mesure des actifs immatériels Partie 2/3

Les données (mots, nombres, images, sons, vidéos ou toutes autres formes de représentations…) constituent la matière première de l’information. De cette matière, on dit par extension que le système d’information (SI) à une valeur « intrinsèque » de par la qualité de ses actifs immatériels que forment les stocks de données, de règles de gestion et de processus. Ces actifs constituent l’ossature du SI, ils sont dispersés dans des logiciels techniques et des documentations dont la qualité est peu ou pas auditée. Comment faire alors pour estimer et valoriser son SI ?

Dans une approche comptable, réglementaire et stratégique, la fondation « Sustainable IT Architecture » créée par Pierre Bonnet, un architecte IT, propose un outil de mesure de cet actif immatériel appelé « IS Rating Tool« . Cette méthode de travail tire profit des référentiels métiers de gestion des données (MDM pour Master Data Management), des règles (BRMS – Business Rules Management System) et des processus (BPM – Business Process Management). En effet, les normes comptables et financières « IAS-IFRS » prévoient l’intégration des actifs immatériels comme par exemple les marques, les brevets, la qualité d’une organisation…, mais également dans le cas qui nous intéresse, le Système d’Information. La valeur globale d’un SI se définie selon 3 niveaux :

1/ Sa valeur d’usage qui s’intéresse à la qualité des processus de travail, y compris l’expérience de l’utilisateur (satisfaction et ergonomie). De manière stratégique, c’est le cadre de gouvernance et de gestion de projet comme COBIT, CMMI ou encre Prince2, nous sommes donc plus dans un aspect processus que produit. On y retrouve également le cadre d’architecture d’entreprise comme TOGAF et ZACHMAN qui proposent au travers d’un ensemble de meilleurs pratiques et de déroulés opératoires un processus de délivrance d’une architecture technique

2/ Sa valeur intrinsèque qui étudie la qualité des actifs immatériels du SI perçu à travers de ses données, de ses règles de gestion et de ses processus. L’estimation de cette valeur regroupe en réalité 3 domaines d’évaluation : la gestion de la connaissance, les fonctions de gouvernance et l’intégration technique

3/ Sa valeur métier qui analyse la contribution du SI à la réussite de l’entreprise comme par exemple l’impact positif sur le chiffre d’affaires ou encore de la diminution des ses coûts globaux

Vous l’aurez compris, le SI prend une place importante dans le capital immatériel d’une entreprise. Ainsi, dans une démarche d’externalisation du SI, partielle ou totale, en particulier dans le Cloud, nous sommes en droit de nous questionner sur l’impact de sa valeur.

Fabrice SAINT-ALBIN de Covateam

Pour approfondir le sujet :

http://www.sustainableitarchitecture.com/

Le système d’information – c’est quoi ? Partie 1/3

Le système d’information – c’est quoi ? Partie 1/3

Nous vous proposons une série de 3 articles sur « ce qu’est le système d’information » dans une entreprise.

Définition du système d’Information Partie 1/3

Prenez un ensemble organisé de ressources comme du matériel (machines, supports…), des logiciels (programmes…), du personnel (spécialistes ou utilisateurs), des données (connaissances, modèles…), des procédures… permettant de créer, collecter, traiter, stocker, transformer, communiquer des informations sous tout type de format (textes, images, sons, vidéos…) dans et entre des organisations : vous obtenez le système d’information (SI).

C’est un système d’acteurs sociaux qui mémorise et transforme des représentations via des technologies de l’information et des modes opératoires.

Cependant, la dimension technologique de cette définition laisse à penser qu’il est uniquement basé sur de l’information numérique. Pourtant, il existe encore dans les entreprises, dont la transformation digitale n’est encore qu’au stade embryonnaire, voire inexistante, des informations au format papier comme les fiches comptables, la rédaction et la diffusion de circulaire administrative, la réunion de collaborateurs pour échanger des informations qui sont des exemples de processus organisés de collecte, de traitement, de communication des données sans pour autant recourir aux technologies électroniques de l’information. Il n’y a donc pas lieu d’assimiler automatiquement SI à « Système Informatique » et d’y inclure un ordinateur dans les ressources utilisées pour sa construction.

Au cœur du fonctionnement des entreprises, la source principale d’information est constituée de données décrivant des objets ou des évènements dignes d’intérêts pour y être saisies, collectées, traitées, analysées, stockées et communiquées. Ainsi, les données constituent la matière première de l’information dont il faudra préserver et valoriser. On parle d’ailleurs du SI comme un actif immatériel dont nous aborderons un sujet prochainement.

Pour approfondir le sujet :

Reix R., Kalika M., Rowe F., « Systèmes d’information et management des organisations » – Sept 2011